Hallo boyak75,

Vielen Dank für Ihr Feedback!

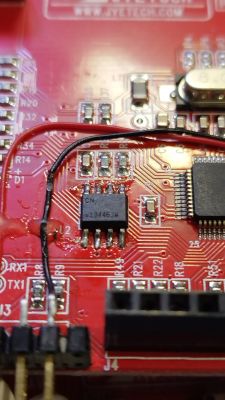

Vielleicht ist das EEPROM wirklich weg. Ich habe mehrere Experimente sowohl mit DSO150 (gefälscht) als auch mit DSO138mini (echt) durchgeführt, von denen einige den Umtausch des EEPROM zwischen ihnen beinhalteten, um zu sehen, ob ich auf diese Weise die 150 "echt" machen könnte und die FW aktualisieren, und vielleicht habe ich sie in einem dieser Experimente kaputtgemacht. Oder vielleicht auch nicht, weil ich ein billiges CH341-Lesegerät verwende und dies die Ursache dafür sein könnte, dass ich es nicht lesen kann. Aber Brottoaster konnte es auch nicht lesen (oder leer lesen), also ist es vielleicht auch wirklich so.

Auf der anderen Seite, selbst wenn es sich nicht an den Entsperrvorgang erinnert, scheint es sich an andere Einstellungen (Zeitbasis, Volt/Div) zu erinnern, also werden diese und andere Daten möglicherweise eher im internen EEPROM von STM als im externen gespeichert, und der externe dient nur den Funktionen des CryptoAuthentication-Geräts, da die Seriennummer gespeichert wird (aber nicht im Standard-I2C-EEPROM-Speicherplatz).

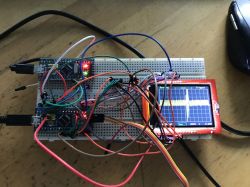

Ich denke darüber nach, ein einfaches Programm für das STM zu erstellen, um das EEPROM zu lesen, ohne dass ein externer Programmierer erforderlich ist oder sogar verwendet wird diese Bibliothek um die Sonderregister des ATSHA204A oder eines ähnlichen CryptoAuthentication-Geräts vollständig zu lesen. Ich bin nicht sehr begabt im Programmieren von Mikrocontrollern, aber mit etwas Glück reicht vielleicht ein bisschen Modifizieren der Beispiele aus der Bibliothek. Vielleicht kannst du das Projekt für gewisse Zeit lassen und es auf diese Weise versuchen, aber ich werde es auch versuchen.

Nochmals vielen Dank und ich hoffe, wir können einige Fortschritte machen, hauptsächlich aus Neugier und zum Lernen (oder einfach nur so ), da ich in der Praxis das Oszilloskop so verwenden kann, wie er ist, einfach das Aktivierungsmenü am Anfang aufrufen oder zur 064-Version zurückkehren oder eine der vielleicht noch besseren Open-Source-FWs verwenden (beim Kauf eines "echten" Oszilloskop gibt es inzwischen gut aussehende Geräte für <200 €).

), da ich in der Praxis das Oszilloskop so verwenden kann, wie er ist, einfach das Aktivierungsmenü am Anfang aufrufen oder zur 064-Version zurückkehren oder eine der vielleicht noch besseren Open-Source-FWs verwenden (beim Kauf eines "echten" Oszilloskop gibt es inzwischen gut aussehende Geräte für <200 €).

Deine Beiträge und die von Brottoaster waren die ersten, in denen ich echte Fortschritte beim Hacken dieses Dings finden konnte, nachdem ich vor Jahren in einem russischen Forum einige Beiträge über eine gepatchte 064-Version gefunden hatte (die nicht viele Hinweise darauf enthielten, wie sie gemacht wurden).

Vielen Dank für Ihr Feedback!

Vielleicht ist das EEPROM wirklich weg. Ich habe mehrere Experimente sowohl mit DSO150 (gefälscht) als auch mit DSO138mini (echt) durchgeführt, von denen einige den Umtausch des EEPROM zwischen ihnen beinhalteten, um zu sehen, ob ich auf diese Weise die 150 "echt" machen könnte und die FW aktualisieren, und vielleicht habe ich sie in einem dieser Experimente kaputtgemacht. Oder vielleicht auch nicht, weil ich ein billiges CH341-Lesegerät verwende und dies die Ursache dafür sein könnte, dass ich es nicht lesen kann. Aber Brottoaster konnte es auch nicht lesen (oder leer lesen), also ist es vielleicht auch wirklich so.

Auf der anderen Seite, selbst wenn es sich nicht an den Entsperrvorgang erinnert, scheint es sich an andere Einstellungen (Zeitbasis, Volt/Div) zu erinnern, also werden diese und andere Daten möglicherweise eher im internen EEPROM von STM als im externen gespeichert, und der externe dient nur den Funktionen des CryptoAuthentication-Geräts, da die Seriennummer gespeichert wird (aber nicht im Standard-I2C-EEPROM-Speicherplatz).

Ich denke darüber nach, ein einfaches Programm für das STM zu erstellen, um das EEPROM zu lesen, ohne dass ein externer Programmierer erforderlich ist oder sogar verwendet wird diese Bibliothek um die Sonderregister des ATSHA204A oder eines ähnlichen CryptoAuthentication-Geräts vollständig zu lesen. Ich bin nicht sehr begabt im Programmieren von Mikrocontrollern, aber mit etwas Glück reicht vielleicht ein bisschen Modifizieren der Beispiele aus der Bibliothek. Vielleicht kannst du das Projekt für gewisse Zeit lassen und es auf diese Weise versuchen, aber ich werde es auch versuchen.

Nochmals vielen Dank und ich hoffe, wir können einige Fortschritte machen, hauptsächlich aus Neugier und zum Lernen (oder einfach nur so

Deine Beiträge und die von Brottoaster waren die ersten, in denen ich echte Fortschritte beim Hacken dieses Dings finden konnte, nachdem ich vor Jahren in einem russischen Forum einige Beiträge über eine gepatchte 064-Version gefunden hatte (die nicht viele Hinweise darauf enthielten, wie sie gemacht wurden).